正常安装完成使用check_nrpe都会报以下错误,

CHECK_NRPE: Error - Could not complete SSL handshake with

百度成片的文章都是Linux的解决方案,本文解决,windos下SSL报错

nagios使用check_nrpe监控windos

通过debug nsclient++发现默认不能正常使用SSL,通过进一步发现没有

默认配置SSL相关信息。详细配置如下。

第一步、检测NRPE服务是否运行启动了。

在配置文件中查看NRPEServer 是否等于1或者等于enabled

不是或者没有找到,请找[/modules] 下面添加

NRPEServer = 1

第二步、添加如下配置(使用老的方式,不安全,不推荐这样配置)

[/settings/NRPE/server]

insecure = true

verify mode = none

ssl options =

allow arguments = true

allow nasty characters = false

allowed hosts = 172.19.1.221

解释下

1、允许不安全的加密连接

2、验证模式,这里写上不验证None ,默认是客户端验证

3、SSL 连接选项,默认是

nosslv2、nosslv3

4、是否允许参数传递,如果是,在使用check_nrpe时

可以使用-a 传递参数,

5、是否运行传递特殊字符

如 > < 等

6、允许访问的主机

,不是必须项,默认使用全局

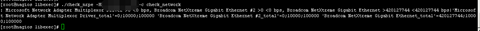

这样在Nagios服务器上就可以使用check_nrpe插件进行远程调用自己写的脚本了、或者系统脚本,比如监控网卡流量

./check_nrpe -H 172.19.xxx.xxx -c check_network

这是查看Nagios的日志会报,说服务器无法使用SSLv3,尝试使用ssl v2,不影响使用,不过也是很麻烦的,不方便看日志,可以使用可以使用-2参数强制使用sslv2进行连接

下面的配置使用SSL v3进行验证,比较安全,推荐使用,这是使用的是,默认的证书,大家也可以更换成自己的证书。

[/settings/NRPE/server]

certificate key =

certificate = ${certificate-path}/certificate.pem

ssl options =

allowed ciphers = ADH

ssl = true

insecure = true

allow arguments = true

allow nasty characters = false

allowed hosts = 192.168.0.1/24

port = 5666

certificate key

证书的KEY

certificate

证书

,放在\security文件夹下

ssl options

不解释

allowed ciphers

运行的验证方式

ssl

启用SSL

下面的不解释,

文章末尾固定信息

评论